Utilizzando MTA-STS è possibile prevenire attacchi “man-in-the-middle” (è una terminologia impiegata nella crittografia e nella sicurezza informatica per indicare un attacco informatico in cui qualcuno segretamente ritrasmette o altera la comunicazione tra due parti che credono di comunicare direttamente tra di loro) e migliorare la riservatezza della tua posta elettronica Zimbra. Vi spieghiamo come procedere.

Come funziona MTA-STS?

Se sei un provider di hosting che riceve email sul dominio zimbra.com per implementare MTA-STS, devi pubblicare un record DNS e un file di criteri serviti tramite un server web.

Tutti i server SMTP di invio con MTA-STS controllano il record DNS e il file dei criteri. In base alla politica, il server di posta mittente trasmette e-mail solo tramite una connessione protetta/crittografata. Se non è disponibile, l’invio viene interrotto e il mittente riceve un messaggio di errore.

Senza MTA-STS, i server SMTP effettuano il fallback alla comunicazione non crittografata quando non è disponibile una connessione crittografata.

Perchè ne hai bisogno?

Zimbra abilita TLS sull’MTA per impostazione predefinita, ma ci sono motivi per cui TLS non può essere utilizzato per la posta in arrivo. Ad esempio, a volte il certificato TLS è autofirmato o viene utilizzato un nome DNS diverso per il server MX. Poiché gli MTA effettuano il fallback su comunicazioni non crittografate, queste configurazioni errate possono passare inosservate per molto tempo. Se usi MTA-STS, saprai assolutamente se il TLS è abilitato e funziona correttamente per i tuoi mittenti.

Nota: non avrai bisogno di cambiare Postfix perché sa come `decrittografare` le email, quindi non ci sono cambiamenti visibili per i tuoi utenti.

Come configurarlo?

L’MTA-STS deve puntare a un server web, in questo caso è un CNAME. È inoltre necessario disporre di:

- Almeno 3 record DNS

- `_mta-sts`, definisce la tua versione MTA-STS

- `_smtp._tls`, abilita i rapporti

Esempio di associazione:

mta-sts CNAME example.com. _mta-sts IN TXT "v=STSv1; id=1625134673" _smtp._tls IN TXT "v=TLSRPTv1; rua=mailto:postmaster@example.com"

Configura il tuo server web per fornire il file dei criteri, in modo che tu possa trovarlo tramite l’URL in questo modo: https://mta-sts.example.com/.well-known/mta-sts.txt e il contenuto del file:

version: STSv1 mode: enforce mx: mail2.example.com mx: mail2.example.nl max_age: 86400

La modalità può essere ` nessuno `, ` test ` `o far rispettare `. Inizia mettendolo su “testing” e monitora l’account postmaster@example.com per i rapporti. Riceverai subito rapporti dai più grandi provider di posta elettronica del mondo. E’ necessario controllare i rapporti per errori.

Il certificato TLS per i tuoi server di posta deve corrispondere al nome di dominio e il server Web utilizzato per distribuire il file dei criteri deve trovarsi sullo stesso dominio. Non puoi distribuire il tuo file di criteri da randomdomain.org anche se ha un certificato TLS corretto. È possibile utilizzare i certificati con caratteri jolly.

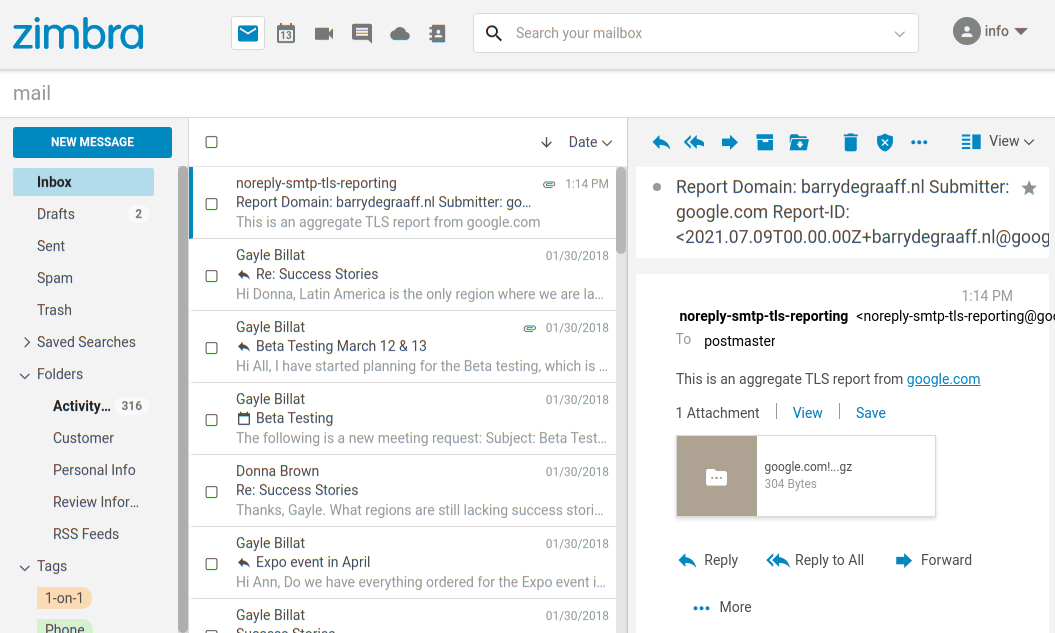

Rapporto di esempio

Ecco un esempio di rapporto MTA-STS.

Come puoi vedere, c’è un allegato di file JSON zippato. I contenuti sono qualcosa del genere:

{“organization-name”:”Sending Org Inc.”,”date-range”:{“start-datetime”:”2021-07-09T00:00:00Z”,”end-datetime”:”2021-07-09T23:59:59Z”},”contact-info”:”smtp-tls-reporting@google.com”,”report-id”:”2021-07-09T00:00:00Z_example.nl”,”policies”:[{“policy”:{“policy-type”:”sts”,”policy-string”:[“version: STSv1″,”mode: enforce”,”mx: mail2.example.tk”,”mx: mail2.example.nl”,”max_age: 86400″],”policy-domain”:”example.nl”},”summary”:{“total-successful-session-count”:3,”total-failure-session-count”:0}}]}

Se non riesci a leggere JSON, puoi copiarlo e incollarlo su https://jsonformatter.org/json-pretty-print

Prossimi passi

Pubblicando la policy, la tua email in arrivo verrà crittografata. Tuttavia, solo i grandi provider di posta elettronica la supportano non è applicato per impostazione predefinita in Postfix o dalla maggior parte dei piccoli provider di posta elettronica.